المقدمة

مع انتشار ميزة تسجيل الدخول عبر رمز QR في كثير من تطبيقات التواصل مثل Discord، Telegram، وWhatsApp، ظهرت طرق جديدة للهجمات تستغل هذه التقنية، من أبرزها: Evil QR.

هذي الأداة تعتمد على فكرة “الهندسة الاجتماعية”، لكن بطريقة مبتكرة، بعيدة تمامًا عن الصفحات الوهمية التقليدية. الهدف؟ تخلي الضحية بنفسه يمسح كود حقيقي، لكن الجلسة تروح للمهاجم.

الخلفية التقنية

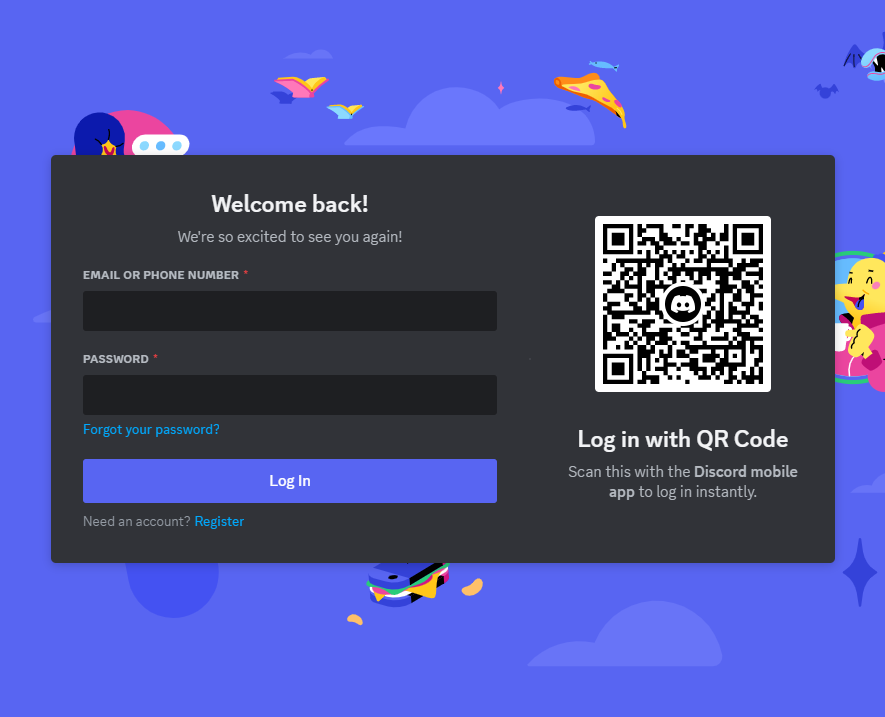

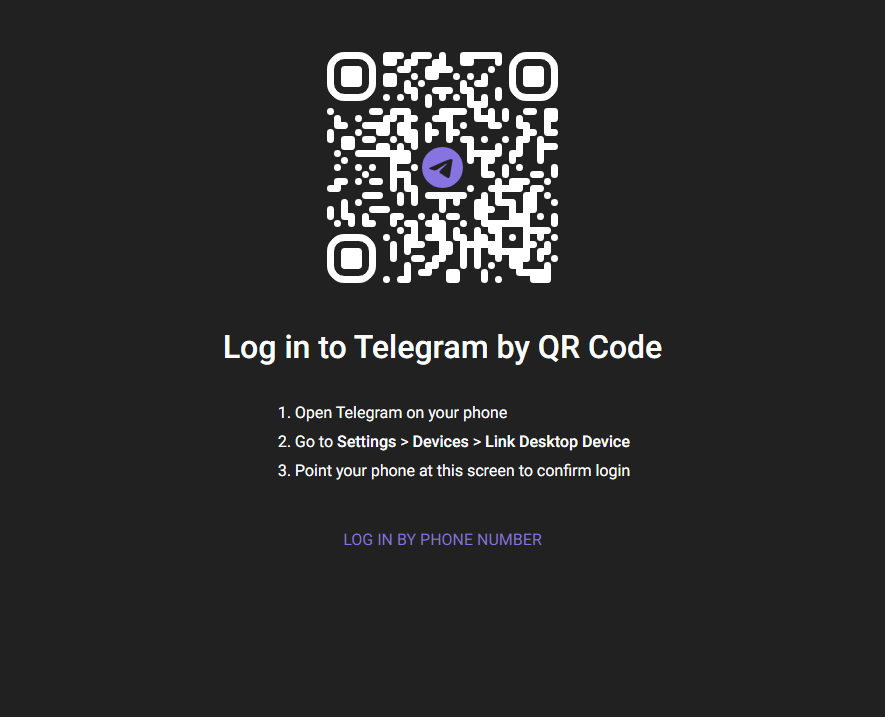

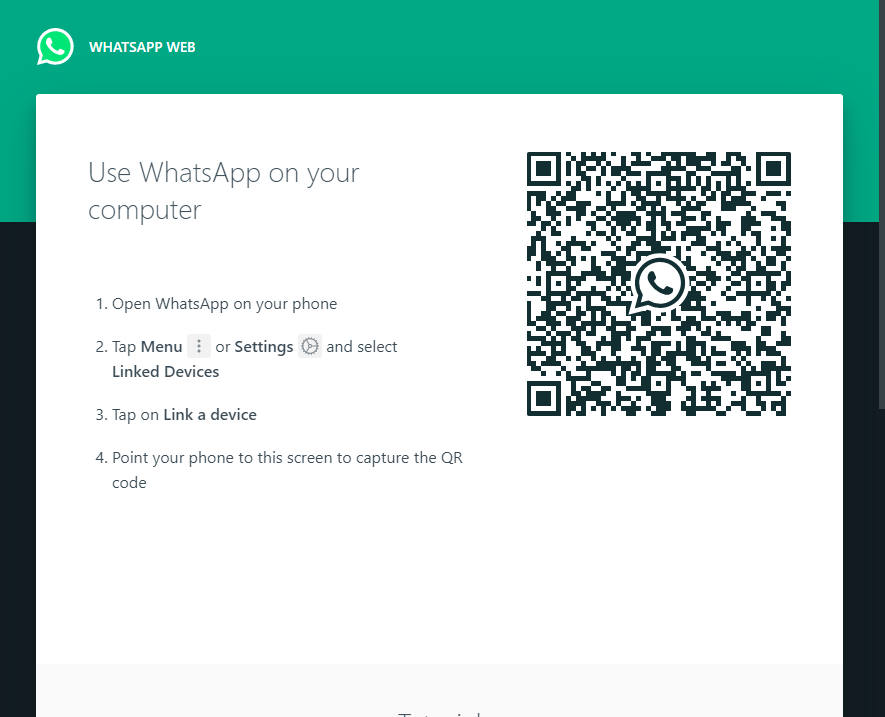

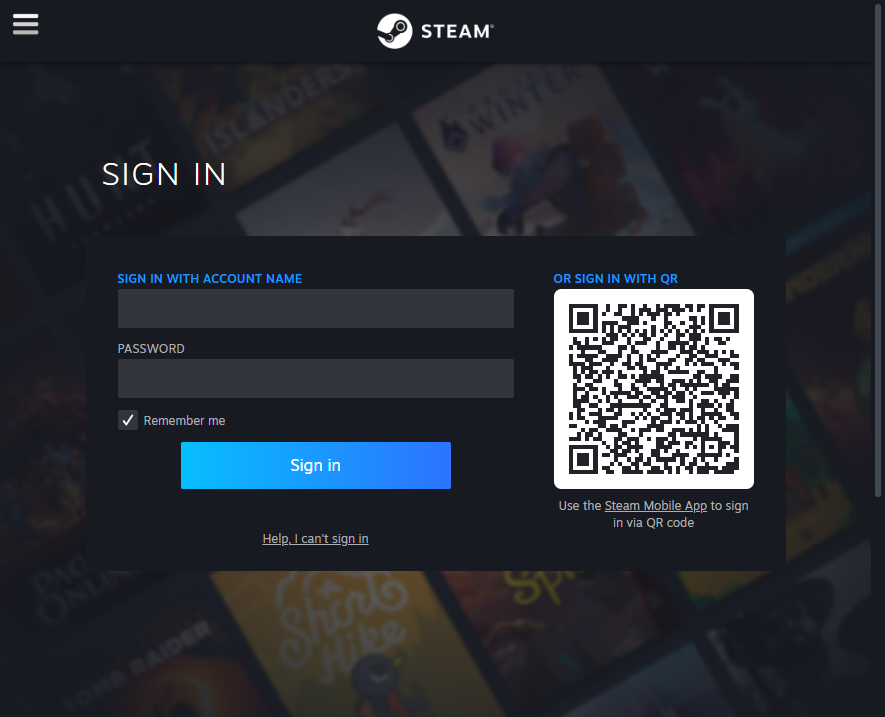

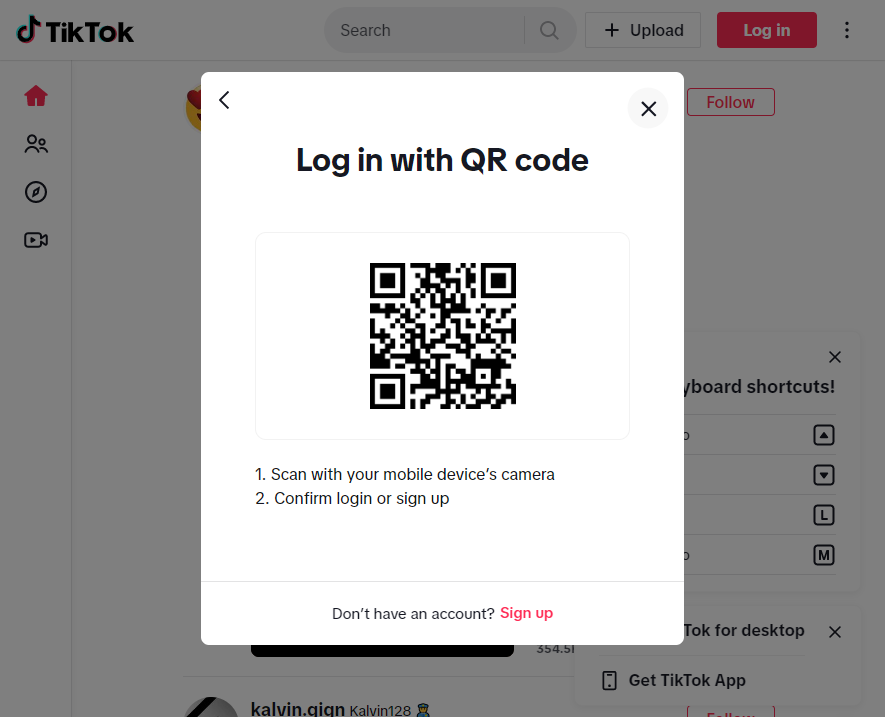

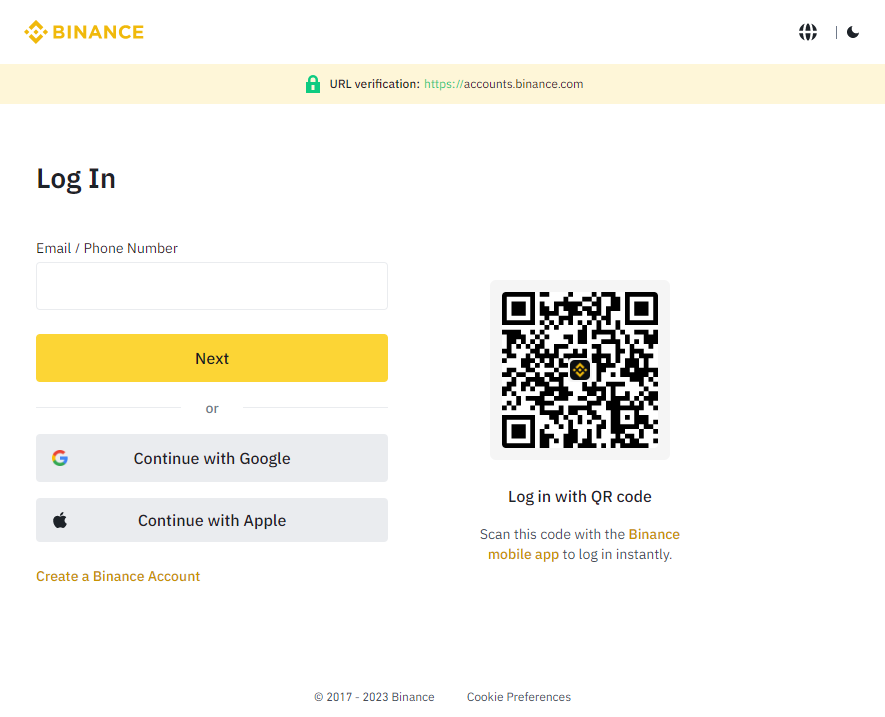

كثير من التطبيقات الحديثة صارت تسمح لك تسجّل الدخول على المتصفح عن طريق مسح QR من جوالك، مثل:

الـ QR اللي تشوفه على صفحة تسجيل الدخول هو عبارة عن session token مؤقت. لما تمسحه بجوالك، التطبيق يربط جلستك بحسابك، ويتم تسجيل الدخول.

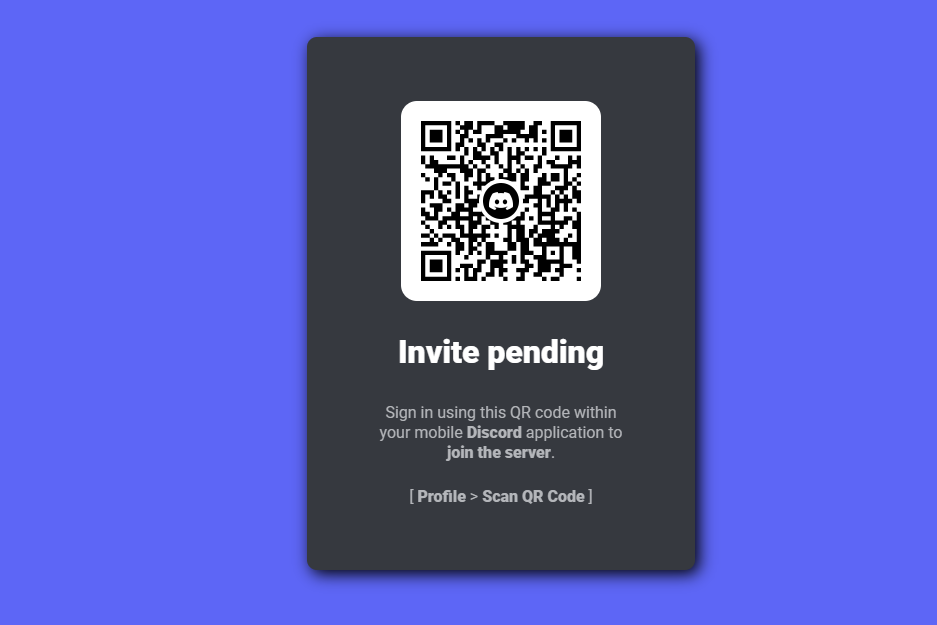

أمثلة على رموز QR الحقيقية:

https://discord.com/ra/GLt61XsN_fuakToqeSMV25pd3G-uwSbdScI1Zc9iwT82@o7Ugs+XwUVXgG2f8stGluhiItwCxbZJNLkpkeKEhz65GmPh6+/N1lp3fXpaSjxeARrE2JGXi3ikIFA==,it98cjNOA3qvp4i/TidKTeWZTrGkFUTnqsOzPPxFEzI=,AMV+jQ0gSnoFFKbuYzKdrDSPT7BVZ4R5iFxIGEbCqQI=,nVAlyqnDJiYfW/S1LzZoaVNsDm+pNaB1mGm8pGC0+/E=,1https://s.team/q/1/1711614348354244891https://www.tiktok.com/t/ZGJXCraU8/https://www.binance.com/en/qr/93bd2ead7e504488bda81bf50deab7e8

وش فكرة Evil QR؟

Evil QR مبنية على هجوم معروف اسمه QRLJacking، واللي فكرته ببساطة:

- المهاجم يفتح صفحة تسجيل دخول أصلية من موقع مثل Discord أو Telegram.

- يستخدم إضافة المتصفح لسحب رمز QR.

- الرمز يُعرض في صفحة تصيّد مزيفة.

- الضحية يمسح الكود من تطبيقه ويتوقع إنه يسجل دخول طبيعي.

- الجلسة تنتقل مباشرة للمهاجم.

كيف يتم الهجوم فعليا؟

1.المهاجم يدخل موقع مثل Discord من متصفحه.

2.يستخدم إضافة Evil QR لسحب صورة QR.

3.تُرسل البيانات لسيرفر الأداة بصيغة JSON:

{

"id": "11111111-1111-1111-1111-111111111111",

"source": "data:image/png;base64,...",

"host": "discord.com"

}

4.تُعرض الصورة تلقائيًا في صفحة التصيد.

5.الضحية يمسح الكود، والمهاجم يحصل على الجلسة.

🔧 مكونات أداة Evil QR:

1. Evil QR Server

- مبني بـ Go.

- يستقبل البيانات من الإضافة.

- يوفر API للتحديث اللحظي (Long Polling).

- يغير شكل الصفحة حسب الموقع (CSS + نصوص).

2. Evil QR Browser Extension

- تسحب QR من أي تنسيق (IMG, CANVAS, SVG, DIV).

- تراقب التغيرات بشكل تلقائي.

- تضغط زر “تحديث الكود” إذا توقف الموقع.

- تكتشف حالة تسجيل الدخول وتبلغ السيرفر.

3. الصفحة المزيفة

- تعرض الكود بشكل متجدد.

- تخدع الضحية بأسلوب اجتماعي (مثلاً: “تمت دعوتك لمجموعة خاصة”).

مزايا وعيوب هجوم QRLJacking

| الجانب التقني | الوصف |

|---|---|

| التخفي | ما يحتاج من الضحية يكتب شي، بس يمسح كود، وهذا يقلل الشك بشكل كبير. |

| سهولة التنفيذ | تقدر تنفذ الهجوم من أي شاشة أو جهاز يعرض QR، حتى لو حاطه في مكان عام. |

| الموثوقية البصرية | الرمز فعليًا من موقع رسمي، فالشكل يعطي انطباع إنه تسجيل دخول حقيقي. |

| قصر صلاحية الكود | الكود له وقت قصير جدًا (ثواني)، فلازم تنفذ بسرعة قبل ما ينتهي. |

| الاعتماد على التطبيق | لازم يكون عند الضحية التطبيق الرسمي عشان يقدر يمسح الكود. |

| صعوبة التوسع | كل شخص لازم له رمز خاص، يعني ما ينفع تهجم على مجموعة برابط واحد. |

| القيود بالجوال | لو فتح الرابط من جواله، ما يقدر يصوّر الكود بنفس الجهاز. |

الجوانب القانونية

الأداة مخصصة فقط للتعليم أو الاختبارات الأمنية في بيئة مراقبة. أي استخدام شخصي أو ضد جهات بدون إذن يعرضك للمساءلة.

الخاتمة

Evil QR توضح لنا كيف يتم استغلال ميزة تسجيل الدخول بالباركود (QR login) عشان يتم التصيّد بشكل احترافي، بدون الحاجة لأي صفحة وهمية تقليدية.

رغم إن الفكرة ذكية وملعوبة، إلا إن الهجوم محدود شوي، لأنه يعتمد على وقت قصير ووجود التطبيق عند الضحية. عشان كذا ما تم دمجه بأدوات أقوى مثل Evilginx اللي تعطي نتائج أكبر وأوسع في سيناريوهات مختلفة.