المقدمة

في عالم الهجمات السيبرانية، كثير من الناس يعتقد إن التحقق الثنائي (2FA) كفيل بحمايتهم من الاختراق. لكن الواقع يقول غير كذا.

ظهرت أدوات متقدمة مثل Evilginx2، اللي ما تعتمد على الصفحات المزيفة ولا تطلب منك تصنع واجهة تسجيل دخول تقليدية.

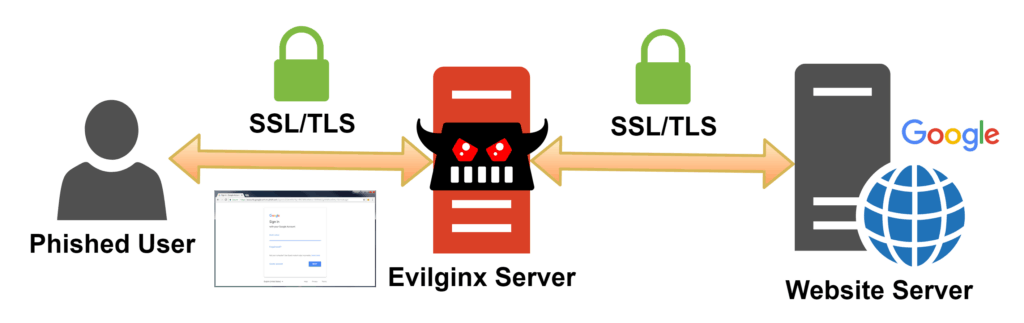

بدلًا من ذلك، تستخدم فكرة “الرجل في المنتصف” (MITM) بأسلوب متطور جدًا، يخلي المستخدم يتفاعل مع الصفحة الأصلية للموقع، وكل شيء يتم تسجيله بدون ما يحس.

الهدف من Evilginx2

- تتجاوز حماية 2FA بكل أنواعها (SMS، Authenticator).

- التقاط بيانات الجلسة (Session Cookies) من الموقع الحقيقي.

- تسهيل اختبار الاختراق الواقعي (Realistic Red Teaming).

- إثبات أن 2FA وحده ما يكفي لحماية المستخدمين من التصيد.

كيف تشتغل Evilginx2؟

الضحية يتعامل مع الموقع الحقيقي (مثل Google أو Microsoft)، لكن كل البيانات تمر أولًا من خلال Evilginx2 اللي تكون شغالة كـ Reverse Proxy.

يعني ببساطة:

- المستخدم يدخل الرابط المزيف (مثلاً:

login-support-google.com) - يفتح الموقع الحقيقي فعليًا لكن خلف الكواليس Evilginx2 تراقب.

- يسجل الدخول بشكل عادي (اسم مستخدم + باسوورد + كود التحقق).

- Evilginx2 تلتقط كل البيانات اللي أرسلها المستخدم.

- بعد التحقق، الموقع يرسل session cookie.

- المهاجم يستخدم نفس الجلسة ويدخل على الحساب بدون كلمة مرور أو 2FA.

مخطط يوضح مسار الاتصال بين الضحية والموقع عبر Evilginx2

البيانات اللي تقدر Evilginx2 تسحبها أثناء الهجوم

| نوع البيانات | هل يتم اعتراضه؟ | ملاحظات |

|---|---|---|

| اسم المستخدم | نعم | ينسحب مباشرة من نموذج تسجيل الدخول أول ما يكتبه المستخدم. |

| كلمة المرور | نعم | تنسحب قبل ما توصل للموقع الحقيقي، وقت ما تمر البيانات من خلال الأداة. |

| رمز 2FA | نعم (اختياري) | ممكن ينسحب إذا تم تفعيله، لكن نادرًا ما يحتاجه المهاجم. |

| session cookie | نعم | هذا أهم شيء، لأنه يعطي صلاحية دخول مباشر بدون كلمة مرور أو رمز تحقق. |

الفرق بين الصفحات الوهمية و Evilginx2

| الخاصية | الصفحة الوهمية | Evilginx2 |

|---|---|---|

| الصفحة | مزيفة (تصميم مقلّد) | أصلية من الموقع مباشرة |

| التحقق الثنائي (2FA) | يمنع الهجوم غالبًا | يُتجاوز تمامًا عبر الجلسة |

| طريقة العمل | HTML ثابت | Reverse Proxy + SSL |

| مستوى الخطورة | محدود | عالي جدًا |

التثبيت والتشغيل (تشتغل على Linux وWindows – الشرح على Kali Linux)

نظام Kali Linux يوفر Evilginx2 مباشرة من المستودعات، ما يحتاج تحميل من GitHub ولا تثبيت Go يدوي.

أمر التثبيت السريع:

sudo apt update

sudo apt install evilginx2

بعد التثبيت، شغّل الأداة مباشرة بالأمر:

sudo evilginx2

راح تطلع لك الواجهة النصية التفاعلية للأداة، ومنها تقدر:

- تربط الدومين.

- تختار phishlet (مثل Google أو Instagram).

- تولد رابط التصيد.

- تتابع الجلسات اللي تم اصطيادها.

لقطة من تشغيل Evilginx2 على Kali بعد التثبيت بأمر واحد

كيف يتم تجاوز التحقق الثنائي (2FA) باستخدام Evilginx2؟

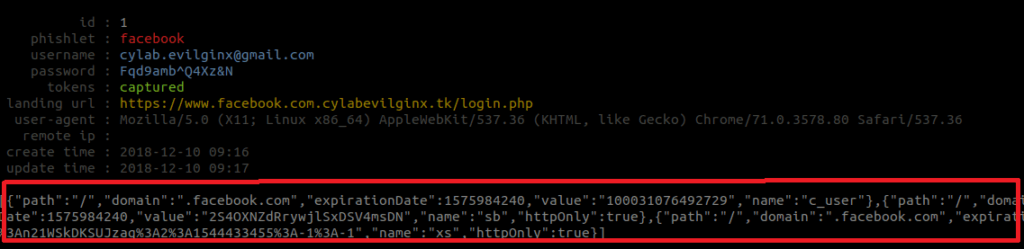

بعد ما الضحية يسجل دخوله ويكمل التحقق الثنائي، يقوم الموقع الأصلي بإرسال session cookie للمتصفح.

Evilginx2 تلتقط هذا الكوكي وتخزنه، ومن خلاله يقدر المهاجم:

- استيراد الكوكي في المتصفح.

- الدخول على الحساب مباشرة.

- بدون الحاجة لكلمة مرور أو رمز 2FA.

كوكيز الجلسة بعد التقاطه من قبل Evilginx2.

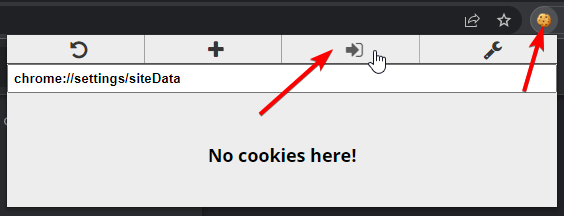

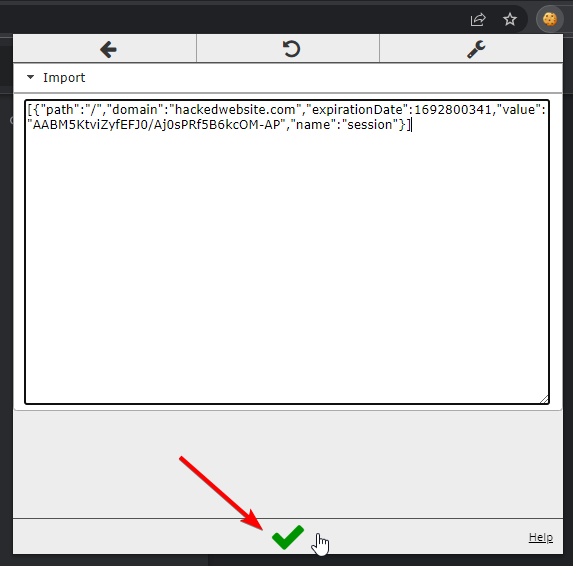

كيف يستخدم المهاجم الكوكيز المسروقة؟

بعد ما يحصل على session cookie، يحتاج أداة تدخل الكوكيز في المتصفح عشان يفتح الحساب.

الأدوات:

- في Chrome:

- في Firefox:

كل اللي يسويه هو:

- يفتح المتصفح.

- يدخل صفحة الحساب.

- يحط الكوكي في الإضافة.

- يحدث الصفحة ويفتح الحساب مباشرة.

مثال إدخال الكوكيز في Chrome باستخدام Cookie-Editor

كيف تحمي نفسك من هذه الهجمات؟

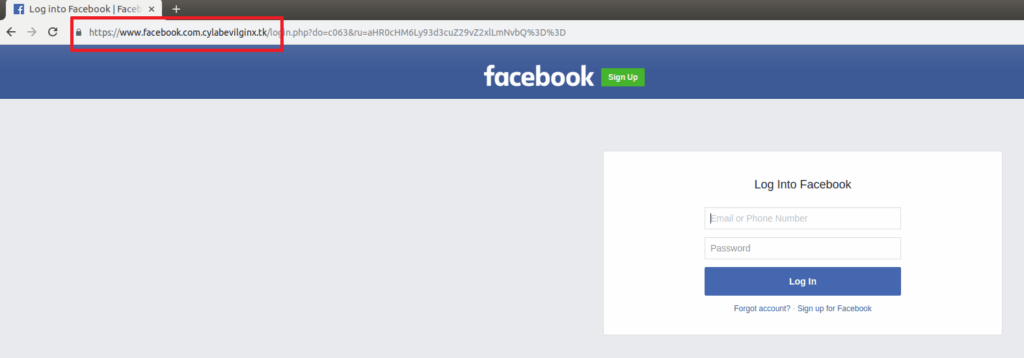

- تحقق دائمًا من اسم الدومين الأساسي (وليس فقط شكل الرابط).

- لا تثق في وجود HTTPS فقط – القفل الأخضر لا يعني الأمان.

- استخدم مفاتيح U2F مثل YubiKey – مربوطة بدومين معين ويستحيل تجاوزها بـ MITM.

- فعّل إشعارات تسجيل الدخول من جهاز جديد.

- استخدم متصفحات تدعم الحماية من نطاقات مقلدة (homograph detection).

مثال على دومين مزيف

الجوانب القانونية

أداة Evilginx2 مصممة لأغراض تعليمية فقط، أو للاستخدام ضمن اختبارات الاختراق المصرّح بها مثل بيئات Red Team داخل الشركات أو في مسابقات أمنية مرخّصة.

أي استخدام للأداة خارج هالسياق – مثل استخدامها ضد أشخاص أو شركات بدون إذن – يعتبر:

- جريمة معلوماتية صريحة.

- انتهاك للخصوصية.

المراجع

Evilginx2 – GitHub

Evilginx 2 – Next Generation of Phishing 2FA Tokens

Hacker Kevin Mitnick shows how to bypass 2FA