مقدمة

في عالم الـ Cyber Security، خصوصًا في الهجمات المتقدّمة واختبارات الاختراق، دايم نسمع مصطلح اسمه C2 Framework، أو “Command and Control”.

الأداة هذي تعتبر أساسية لأي شخص يشتغل ضمن فريق هجومي (Red Team)، لأنها تسهّل التحكم الكامل في الأجهزة اللي تم اختراقها وتربطك فيها عن بُعد.

ماهو C2 Framework؟

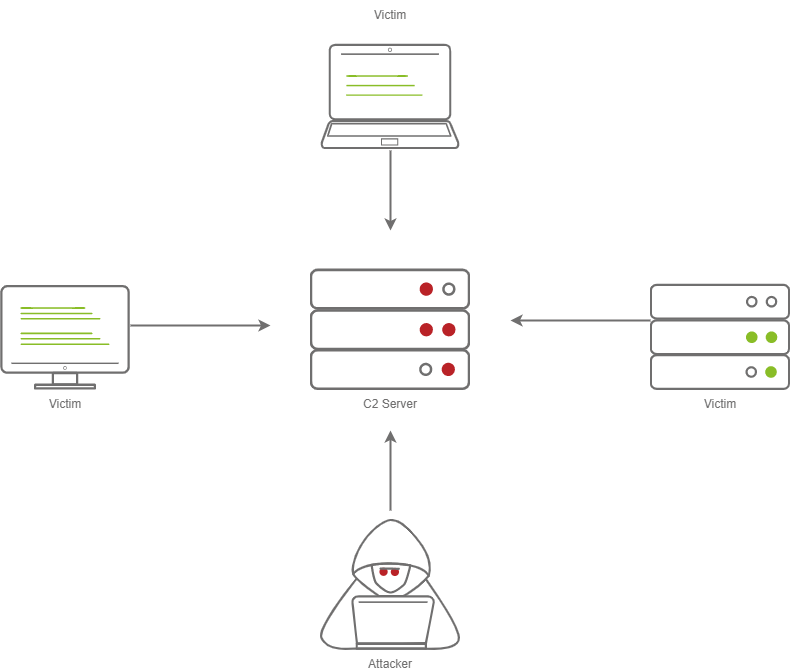

هو ببساطة نظام يربطك كـ Attacker بالأجهزة المصابة بعد ما تخترقها، بحيث تقدر ترسل أوامر وتستقبل النتائج بكل هدوء ومن مكان واحد.

يعني بعد ما تسوّي Exploit ناجح، تزرع Agent على جهاز الضحية، وهذا الـ Agent يتصل على C2 Server بشكل مستمر (أو على فترات) عشان ياخذ أوامر منك وينفذها.

الفايدة؟

تخليك تتحكّم عن بعد في أي جهاز اخترقته، تنفّذ أوامر، ترفع وتنزّل ملفات، وتتحرك داخل الشبكة بسهولة.

الهدف من استخدام C2 Framework

الناس كثير تظن إن C2 Framework هدفه بس إنك تتحكم عن بُعد بالجهاز المخترق…

بس في الحقيقة، هدفه أكبر من كذا بكثير،لأنه هو الأساس في تنفيذ عمليات ما بعد الاستغلال (Post-Exploitation) بشكل احترافي ومنظم.

هذي بعض الاستخدامات الرئيسية:

● تصعيد الصلاحيات (Privilege Escalation)

بعد ما توصل للجهاز، غالبًا ما تكون صلاحيتك محدودة. C2 Framework يساعدك ترفع صلاحياتك (مثلاً من مستخدم عادي إلى Admin أو System) باستخدام أدوات واستغلالات مدمجة.

● التنقل داخل الشبكة (Lateral Movement)

تقدر من خلاله تتحرك من جهاز إلى جهاز داخل الشبكة، خصوصًا لو عندك credentials أو صلاحيات معينة، وتبغى توصل لأهداف أكبر.

● استخراج كلمات المرور (Credential Dumping)

بعض الـ C2 Frameworks فيها Modules جاهزة لسحب بيانات تسجيل الدخول من الذاكرة (مثل LSASS)، وتقدر منها تجمع يوزرات وباسوردات.

● الحفاظ على الوصول (Persistence)

حتى لو انطفأ الجهاز أو أُعيد تشغيله، تقدر تجهز طرق ترجع منها لاحقًا، مثل إنشاء Scheduled Tasks أو تعديل Registry.

● تهريب البيانات (Data Exfiltration)

لو هدفك تجميع ملفات أو مستندات، C2 يساعدك تسحب البيانات بهدوء وتخزنها أو ترسلها لسيرفرك الخاص، بدون ما تثير الشبهات.

مكوّنات C2 Framework

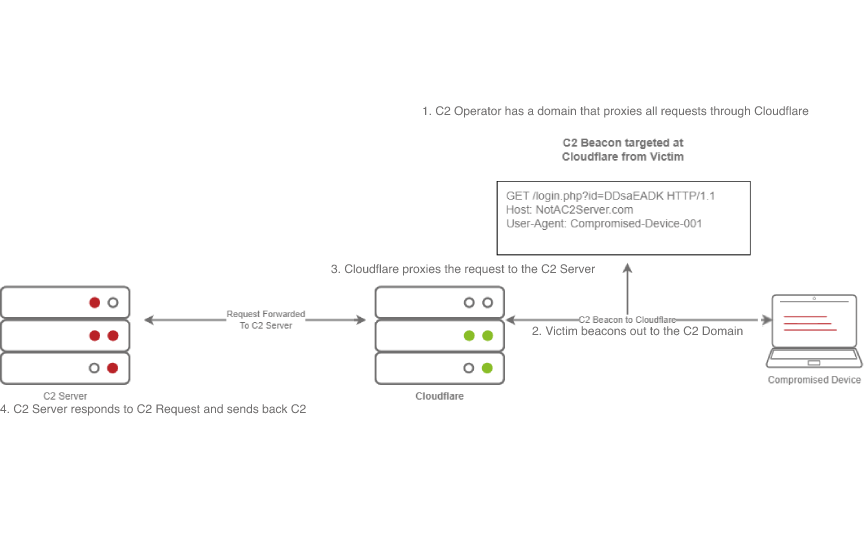

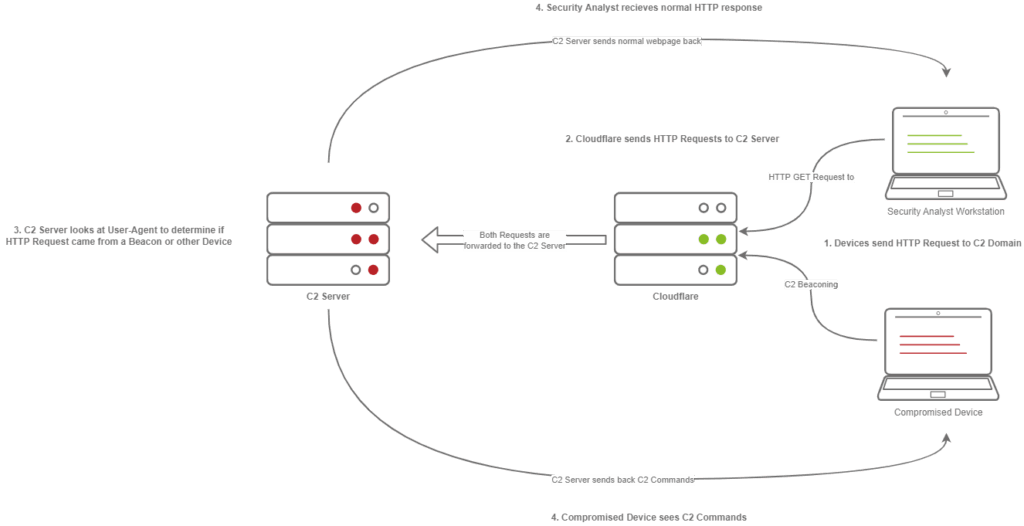

● C2 Server

هو السيرفر أو الجهاز اللي تدير منه كل العمليات، وتجيه الاتصالات من الأجهزة المصابة.

● Agent

برنامج خفيف تزرعه على جهاز الضحية، ومهمته يتصل بالسيرفر وينتظر أوامرك.

● Listener

نقطة الاستقبال اللي تفتحها على C2 Server، وتستقبل منها اتصالات الـ Agents.

● Beacon

هو الاتصال اللي يصير من الـ Agent إلى السيرفر، ممكن يكون كل فترة معينة أو حسب ما تحدد.

وش يميز C2 عن الـ Reverse Shell العادي؟

الـ Reverse Shell يعطيك اتصال بسيط بجهاز واحد، بدون أي تنظيم أو خصائص إضافية. أما C2 يعطيك:

- جلسات متعددة (Multiple Sessions)

- تحكم شامل

- واجهة منظمة

- وميزات Post-Exploitation مثل التنقل بين الأجهزة وجمع معلومات

يعني اختراق احترافي، مش بس فتح شيل والسلام.

وش تقدر تسوي باستخدام C2؟

- تنفيذ أوامر في جهاز الضحية

- ترفع أو تنزّل ملفات

- تتنقّل داخل شبكة الهدف (Lateral Movement)

- تجمع معلومات من الأنظمة

- تتحكّم بجميع الأجهزة المصابة من مكان واحد

أنواع الـ Payloads

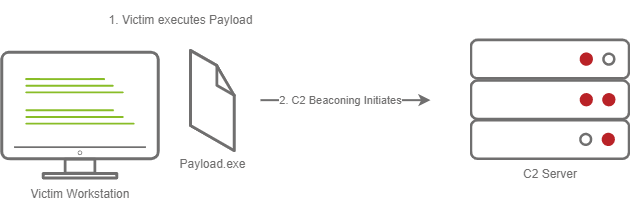

● Stageless Payload

يحوي كامل الكود، ولما الضحية يشغّله، يتصل بالسيرفر مباشرة ويبدأ Beaconing.

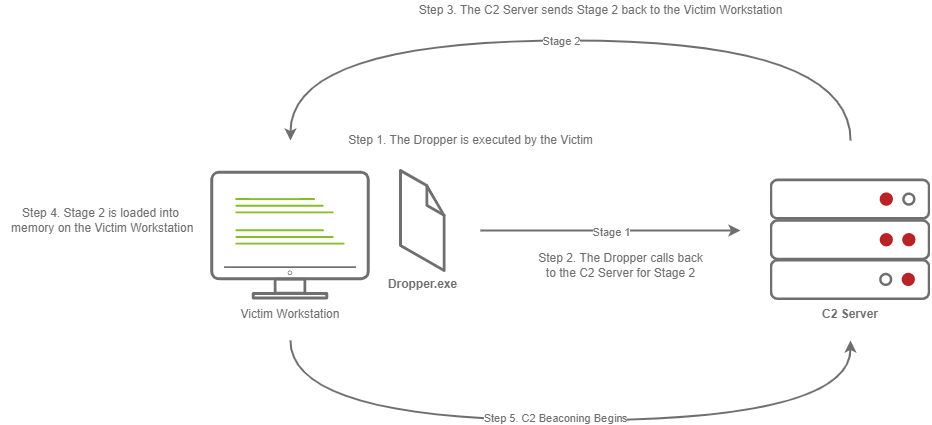

● Staged Payload

يتكوّن من مرحلتين، الأول Dropper خفيف، يتصل عشان يحمل الجزء الثاني من الكود من السيرفر. غالبًا يستخدمونه لأنه أسهل في التخفي.

Modules داخل C2

● Post-Exploitation Modules

تستخدمها بعد الاختراق، مثل تشغيل SharpHound أو استخراج بيانات من الذاكرة.

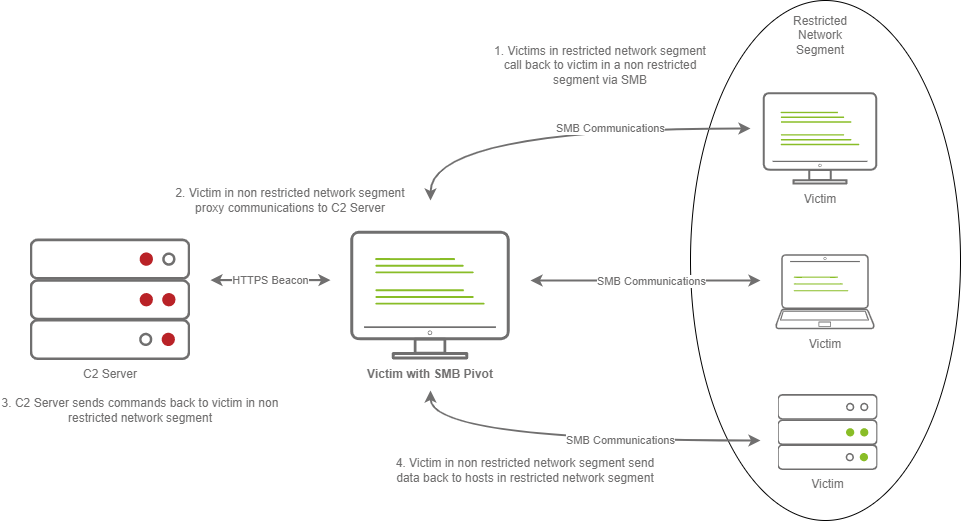

● Pivoting Modules

تساعدك تتنقل داخل شبكة الهدف، حتى لو فيها أجهزة ما تقدر توصل لها مباشرة. ممكن تستخدم SMB أو غيره كـ Tunnel أو Proxy وغيرها .

أشهر أدوات C2 في المجال

| الأداة | النوع | الاستخدام |

|---|---|---|

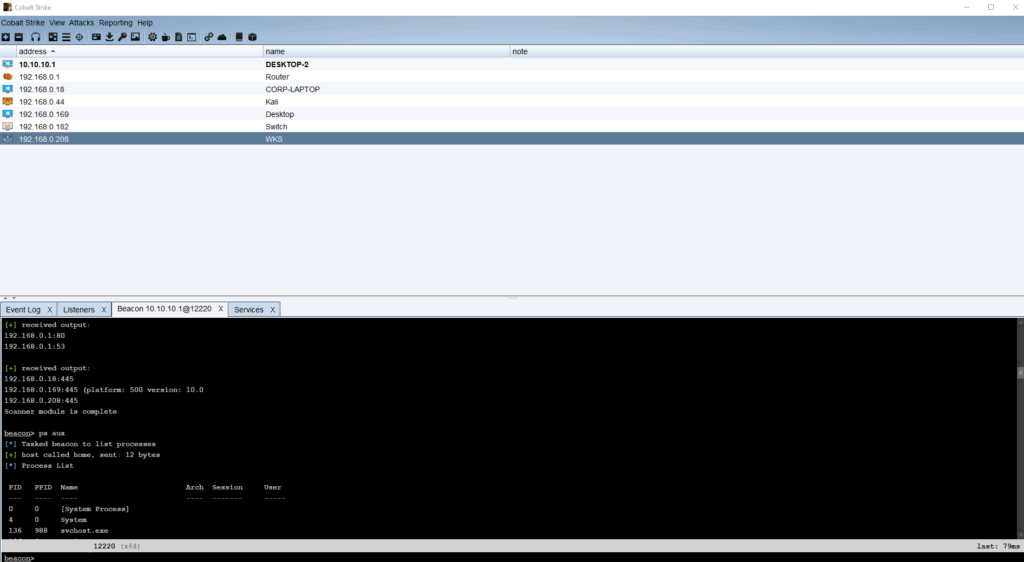

| Cobalt Strike | تجاري | عمليات Red Team على مستوى متقدم |

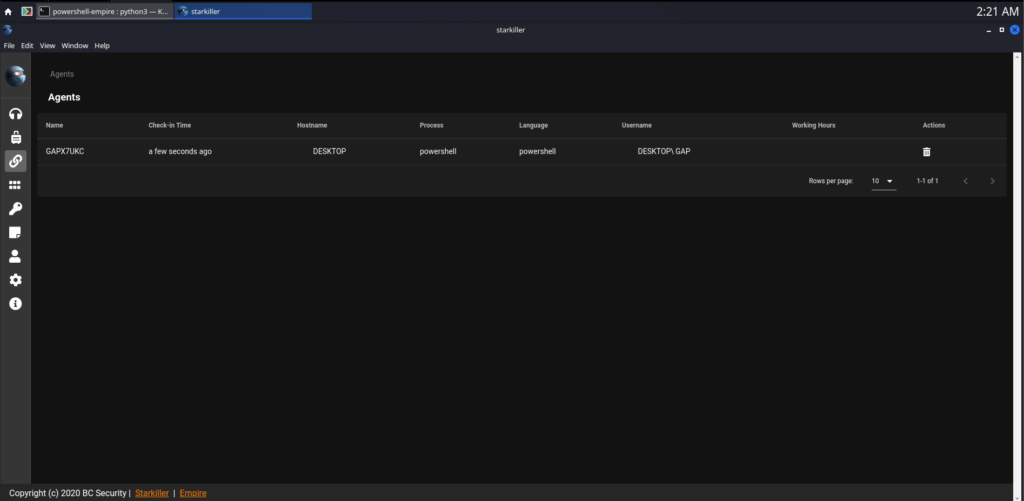

| PowerShell Empire | مفتوح المصدر | بيئات Windows وسكربتات PowerShell |

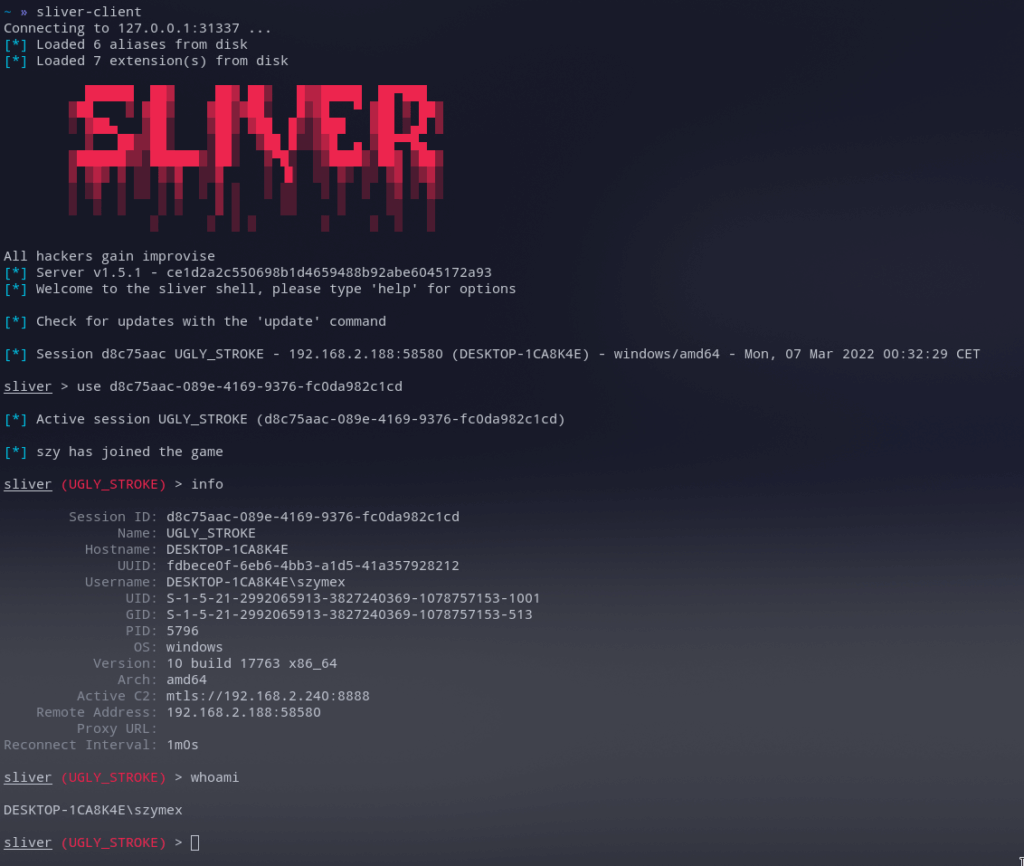

| Sliver | مفتوح المصدر | يدعم ويندوز، ماك، لينكس |

| Havoc | مفتوح المصدر | واجهة رسومية ودعم قوي للتخصيص |

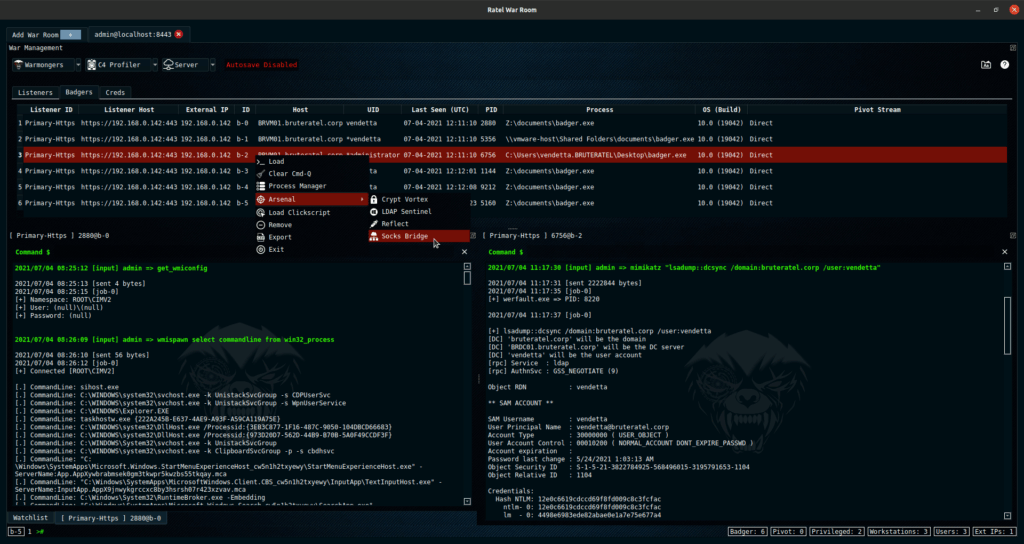

| Brute Ratel C4 | تجاري | التفوق على أنظمة الدفاع الحديثة (EDR) |

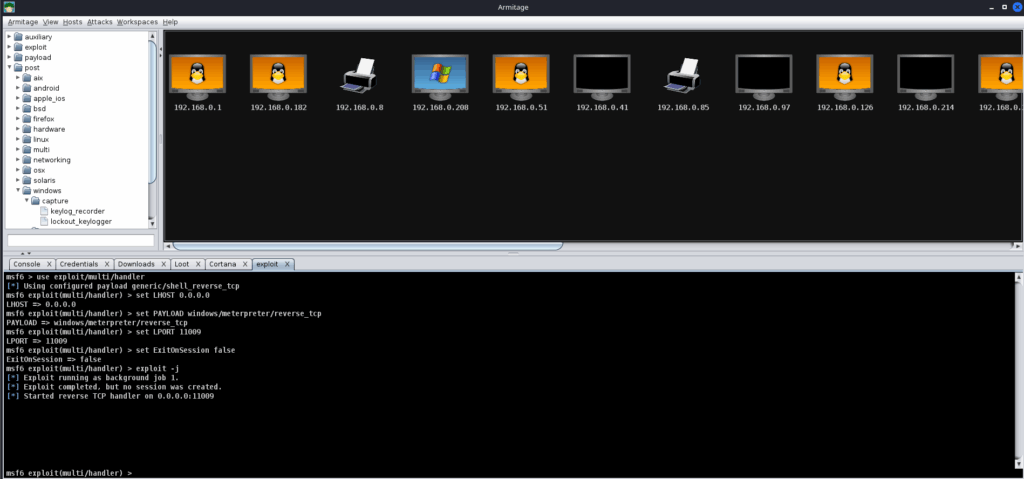

| Metasploit | مفتوح المصدر | استغلال الثغرات والتحكم بعد الاختراق، ويُستخدم في التدريب بشكل واسع |

إذا تبي تشوف كل الـ C2s المتوفرة وتقارن بينها، فيه مشروع اسمه C2 Matrix مرتب لك كل شي بشكل احترافي

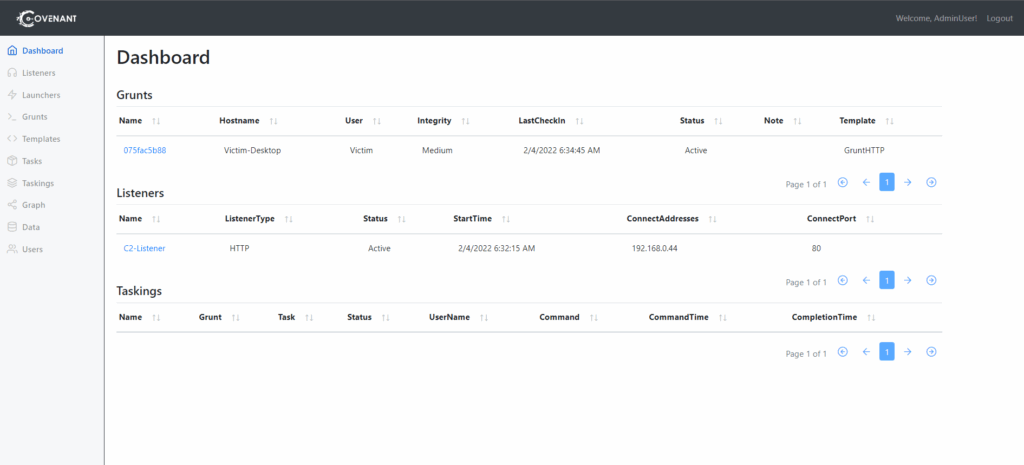

صور أبرز أدوات C2

اعتبارات قانونية وأخلاقية لاستخدام C2 Framework

C2 Framework أداة قانونية ومستخدمة في أغلب بيئات اختبار الاختراق، لكن استخدامها لازم يكون ضمن الإطار الصحيح. يعني ما تستخدمها إلا إذا:

- عندك إذن رسمي مكتوب من الجهة المالكة للأنظمة.

- نطاق اختبار محدد ومُتفق عليه مسبقًا، يوضح وش راح تسوي بالضبط.

- شخص مسؤول (POC) من الطرف الثاني تتواصل معه أثناء المهمة.

استخدام الأدوات هذه بدون تصريح مو بس خطأ، ممكن تدخلك في مشاكل قانونية كبيرة.

الخاتمة

C2 Framework هي أداة ما تقدر تستغني عنها إذا ناوي تدخل عالم الـ Red Team بشكل جاد. هو اللي يعطيك السيطرة، والتنظيم، والتحكم الكامل بأي بيئة تخترقها.

فهمك له واختيارك الصح راح يفرّق كثير في شغلك ومستواك، ويفتح لك أبواب أكبر في مجال Offensive Security.